こんにちは!

クラウドエンジニアを目指しているいっしーです。

「アカウント作成後はまずセキュリティ対策」と呼ぶほど、セキュリティ対策は重要となってきます。外部から妨害が来てから設定しては遅いので、インストール直後に行うようにしましょう。

そこで今回は、AWSアカウントを作成した後に、やるべき初期設定をご紹介していきます。

本記事では、

いっしー

いっしー・AWSアカウント作成後の初期設定を知りたい。

・初期設定を怠るとどんな問題がおきるの?

・セキュリティ対策の設定の仕方を教えて

といった疑問にお答えしていきます。

【PR】サイト運営者が受講しているスクールはこちら。

初期設定で一番大切なこと:セキュリティ対策

セキュリティ対策が必要な理由

インターネットを利用していく中で、情報のセキュリティ対策はとても重要になります。

なぜなら、世の中には数多くの悪意のある人や組織が存在するからです。

悪意のある人や組織の攻撃により、私たちの大切な資産である情報を「漏洩・改ざん」、「なりすまし」、「盗聴」、「サイバー攻撃」の4つの脅威にさらされないようにするためにはセキュリティ対策が必須となってきます。

悪意ある人や組織から身を守るためには、まず自分で出来る範囲でのセキュリティの設定が必須だよ。

守る力はITだけでなく、私生活にも重要になってくるよ。

セキュリティ対策を怠った場合の問題例

初期設定でセキュリティ対策を怠ると、こんな問題が起こる可能性があります。

- ①セキュリティの脆弱性

-

・セキュリティが脆弱になり、不正なアクセスやデータ漏えいのリスクが高まる。

・アクセスキーが不適切に設定されている場合、不正なアクセスによってAWSリソースが不正に操作されたり、不正アクセス者によってデータが盗まれたりする。

- ②費用の無駄遣い

-

・AWSサービスの利用状況やコスト管理ができず、不要なリソースを利用したまま課金が発生し続ける可能性がある。

・インスタンスが起動したまま放置されたままになっている場合、無駄な課金が発生するかも。

- ③規制違反

-

・AWSの規制や法律に違反する可能性がある。

・データ保護のための暗号化を行っていない場合、AWSのセキュリティ要件に違反になるかも。

AWSアカウントの初期設定を適切に行い、AWSリソースのセキュリティやコスト管理、規制遵守に配慮した運用を行っていきましょう。

それでは、セキュリティ対策の手順をご紹介していきます。

事前準備

①Google AuthenticatorまたはGoogle認証システムをインストール

ご自身のスマホに無料アプリをインストールします。

iPhoneの場合:Google Authenticator

Androidの場合:Google 認証システム

②AWSマネジメントコンソールにサインイン

amazon公式サイトからAWSマネジメントコンソールに、AWSアカウントで作成したEメールアドレス、パスワードを用いて、サインインします。

サインイン後、右上の地域を「アジアパシフィック(東京)」をクリックする。

ルートユーザーをMFAで保護する。

ルートユーザーは解約も含め、すべての権限を持ちます。

住所やクレジットカード情報等の個人情報がすべてわかる状態となります。そのため、ルートユーザー情報が流出してしまうと甚大な被害がでるため、MFAの設定を行いましょう。

ルートユーザーとは

- AWSのアカウントにおける最高権限を持つユーザーのこと。

- AWSアカウントに関するすべての変更や設定を行うことができるアクセス権を持つ。AWSサービスの有効化や無効化、新しいユーザーの追加、セキュリティ設定の管理なども含まれます。

MFA(Multi-Factor Authentication)とは

- 複数の認証要素(ワンタイムパスワード)を用いて、ユーザーの本人確認を行うセキュリティ技術のこと。

- 不正アクセスを行おうとする攻撃者は、ユーザーのパスワードだけでなく、MFAに必要な追加の認証要素を知る必要があるため、セキュリティが強化される。

サインイン後、コンソールのホーム画面上、右上の「アカウント名」を選択し、「セキュリティ認証情報」をクリック。

セキュリティ認証情報(ルートユーザー)の画面が出ます。

「多要素認証(MFA)」→「MFAデバイスの有効化」をクリック。

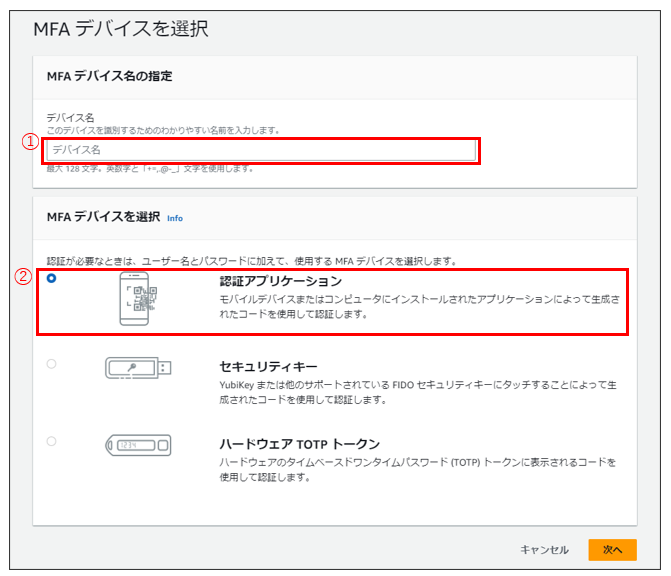

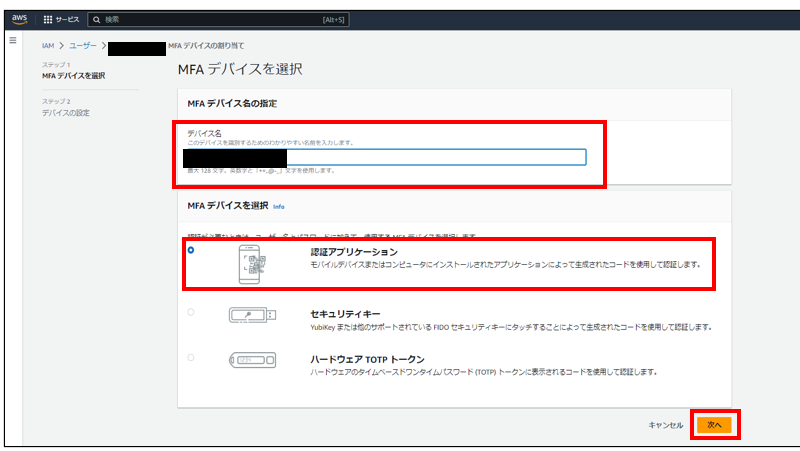

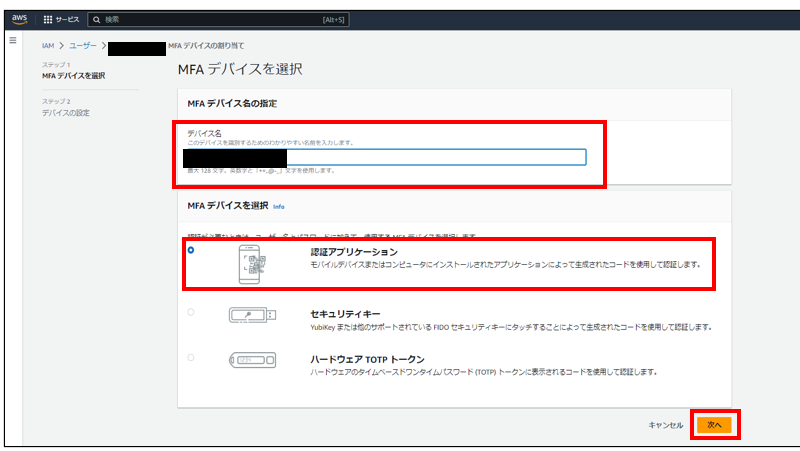

MFAデバイスを選択画面がでます。

- ①デバイス名

-

ルートユーザー用と分かりやすい名前に使用。

例)aws-root_user

大文字(英語)、小文字(英語)、数字、記号(以下)が使用可能

! @ # $ % ^ & * ( ) < > [ ] { } | _ + – = - ②MFAデバイスを選択

-

認証アプリケーションを選択。

- 次へ

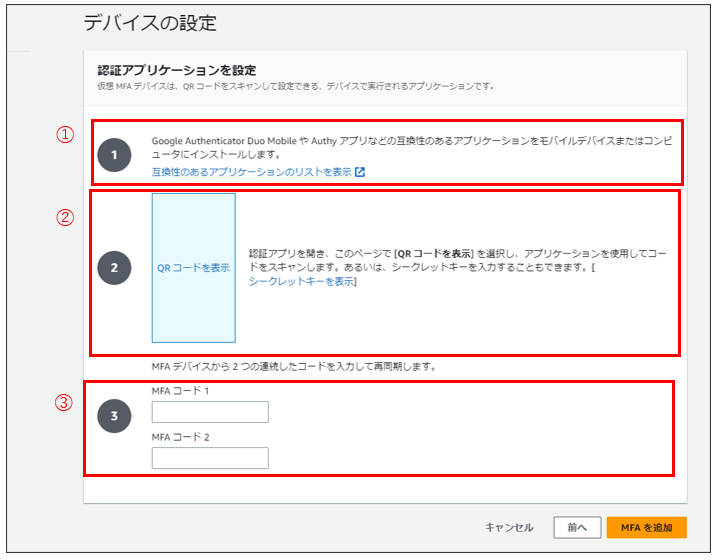

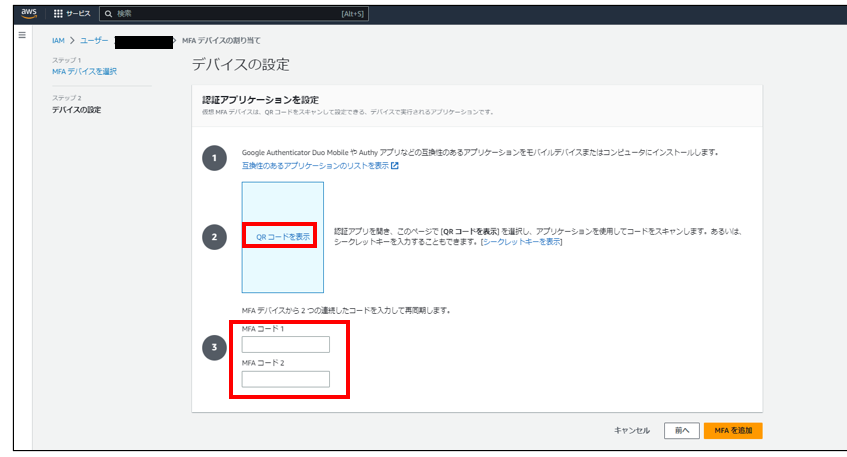

- ①Google AuthenticatorまたはGoogle認証システムをインストール

-

事前準備にて用意済み。

- ②QRコードを表示をクリック

-

QRコードをGoogle AuthenticatorまたはGoogle認証システムでスキャンする

- ③MFAコードに数字を入力

-

表示された6桁の数字をMFAコード1に入力し、表示された右側の砂時計を待つ。

数字が切り替わったら次に表示された6桁の数字をMFAコード2に入力。

※30秒ごとに数字が切り替わるので、焦らずに入力しましょう。

- MFAを追加をクリック。

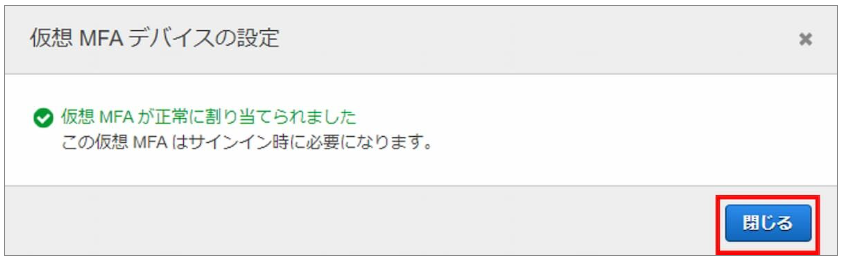

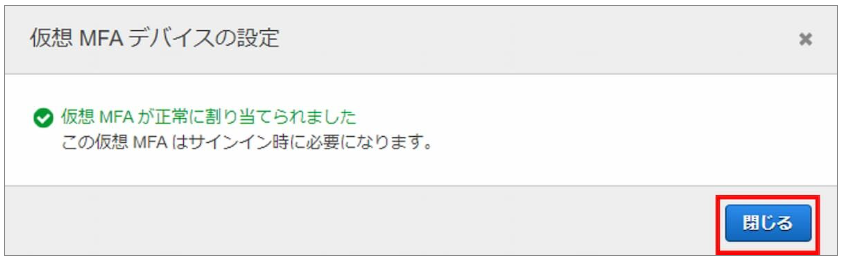

正常にMFAが割り当てられると以下の画面になります。

閉じるを押して、完了となります。

ログイン時には「Eメールアドレス」「パスワード」「ルートユーザー用のMFAコード」の3点が必要となります。

セキュリティ力アップ!

BilingをIAMユーザーで閲覧する。

AWSアカウントを使用していて、いつの間にか金額が発生していた!とならないようにするためにも、IAMユーザーでも請求情報を確認できるように設定しましょう。

IAM(Identity and Access Management)ユーザーとは

- AWSアカウント内のユーザーアカウントのこと。

- AWSアカウント内で作成されたAWSリソースの制御や、AWSサービスの使用を行うことができる。

ルートユーザーでは、情報漏洩した際に甚大な被害に。

通常はほぼ同じ管理者権限を持つ、IAMユーザーを使用してコードを書くのが一般的だよ。

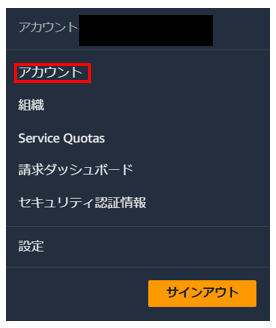

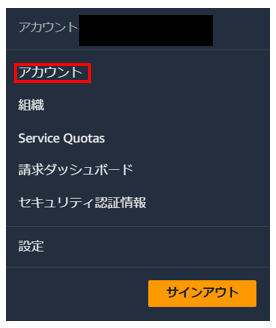

コンソールのホーム画面上、右上の「アカウント名」→「アカウント」をクリック。

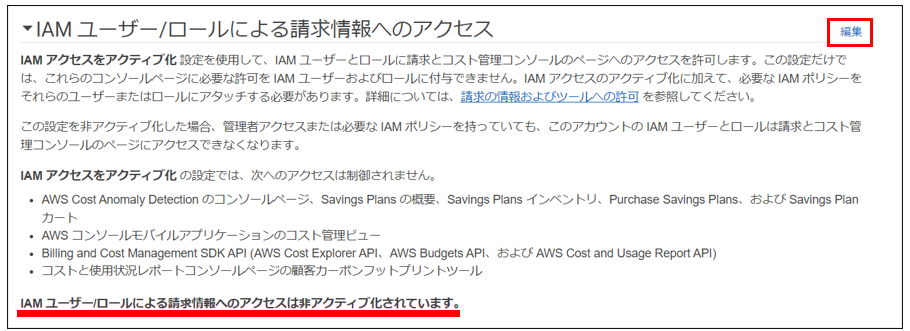

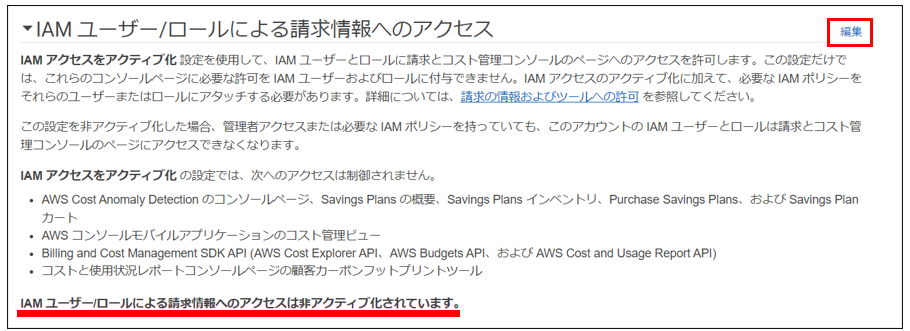

下にスクロールしていくと、「IAMユーザー/ロールによる請求情報へのアクセス」までスクロール。

「IAMユーザー/ロールによる請求情報へのアクセスは非アクティブ化されています。」を確認し、右上の「編集」をクリック。

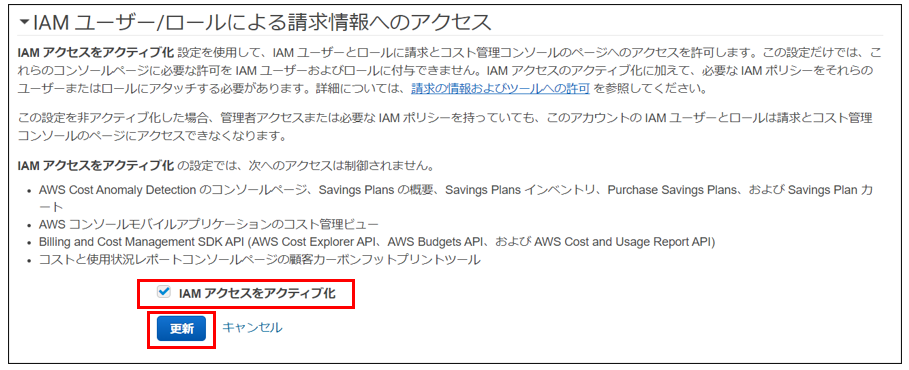

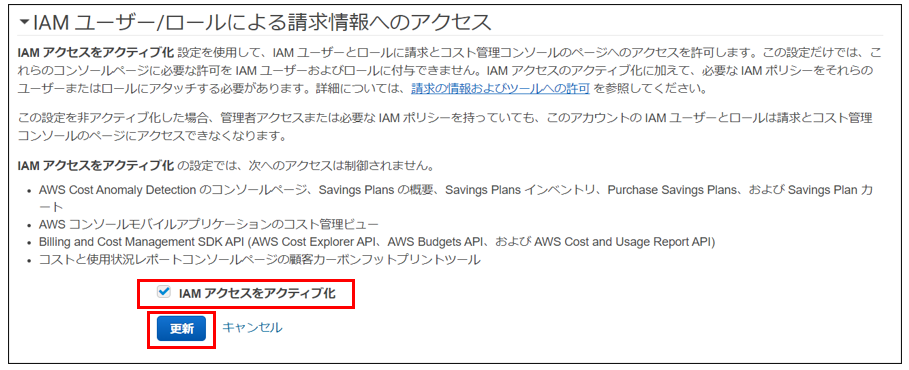

「IAMアクセスをアクティブ化」→「更新」をクリック。

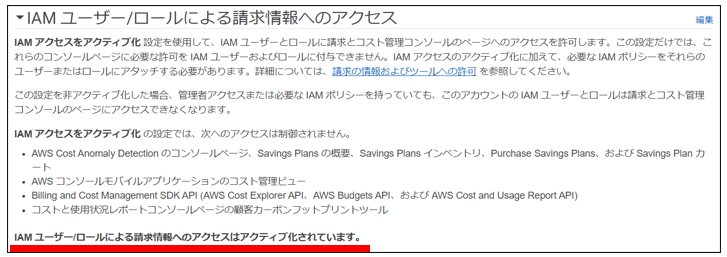

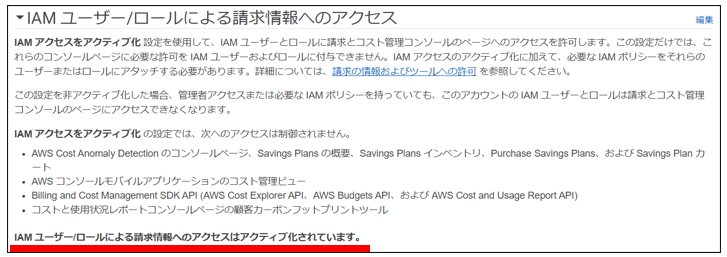

「IAMユーザー/ロールによる請求情報へのアクセスはアクティブ化されています。」を確認。

以上で、請求情報をIAMユーザーで確認する方法の設定が完了となります。

AdministratorAccess権限のIAMユーザーを作成し、MFAで保護する。

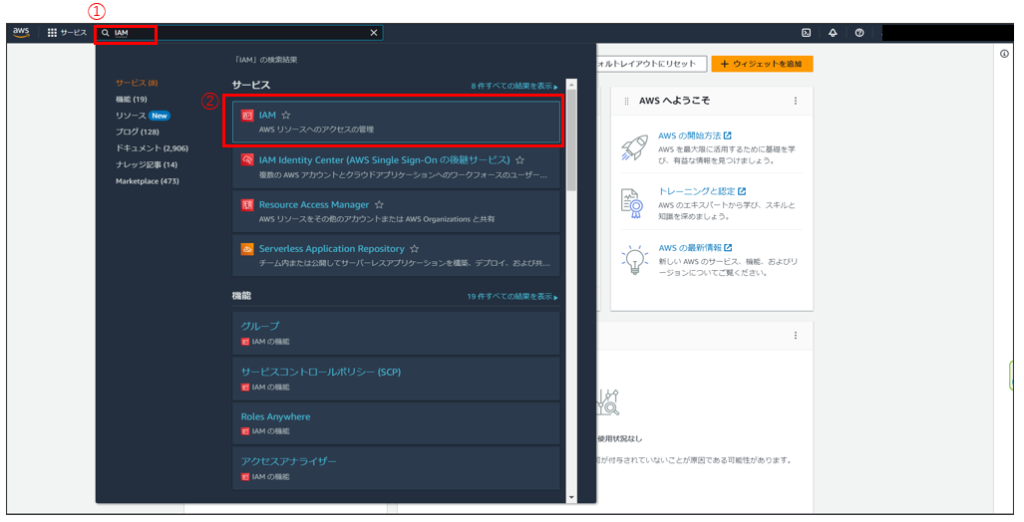

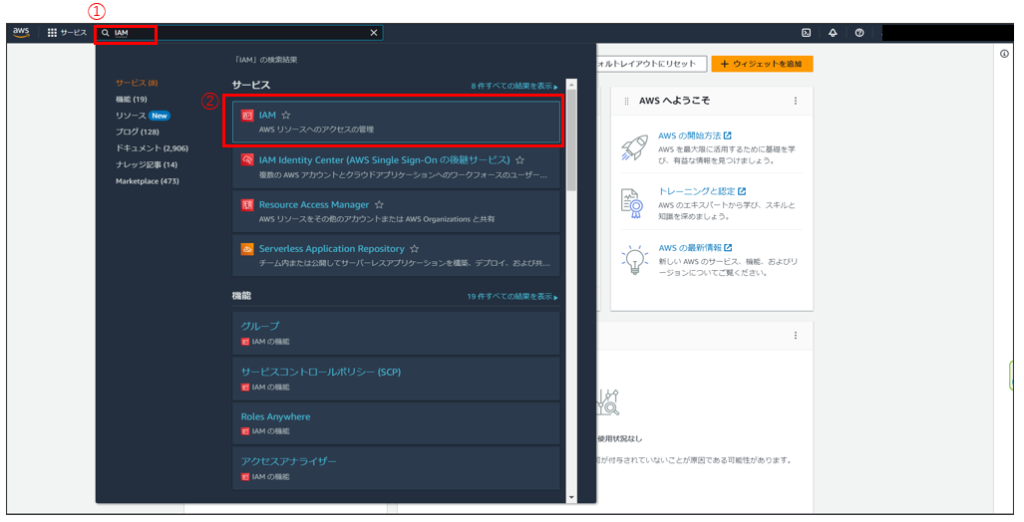

コンソールのホーム画面上、左上の検索ボタン右欄に①「IAM」と入力し、②サービスの欄から「IAM」をクリック。

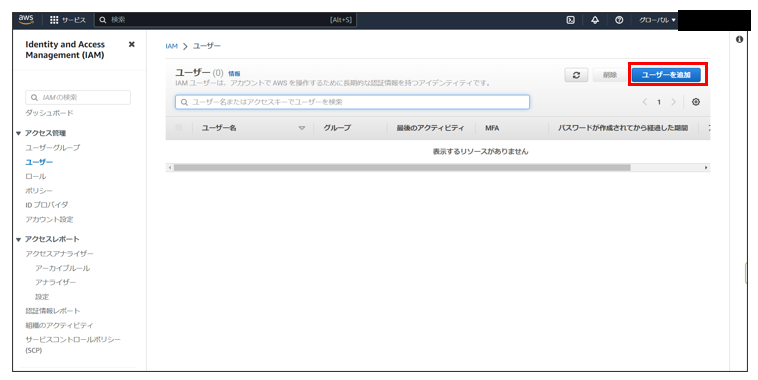

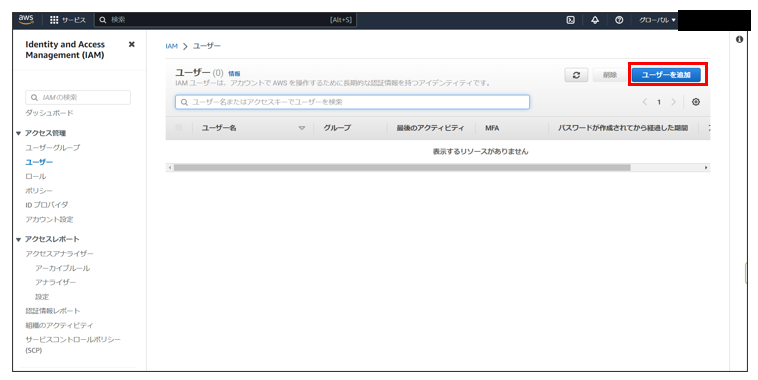

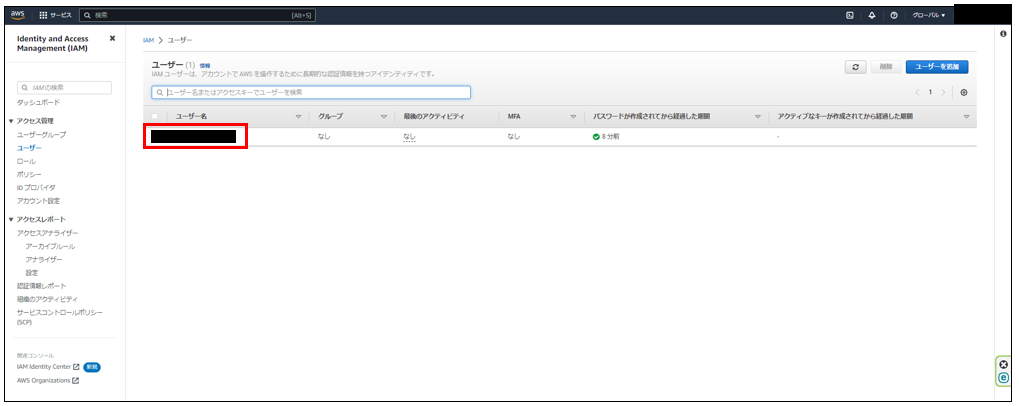

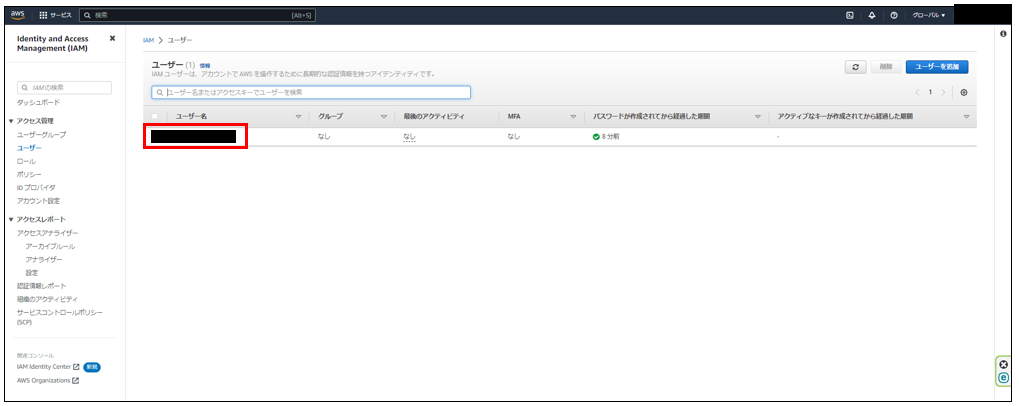

IAMダッシュボードの画面がでます。左側にある「アクセス管理」欄にある「ユーザー」をクリック。

「ユーザーの追加」をクリック。

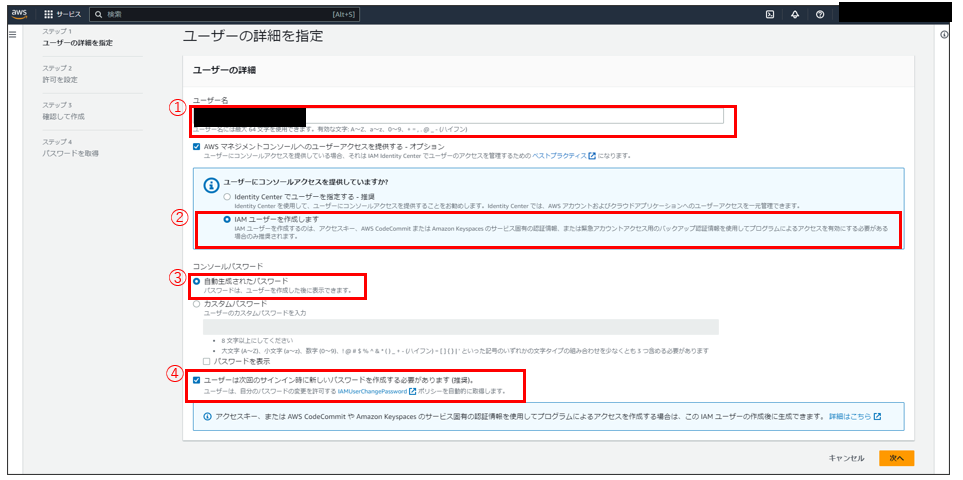

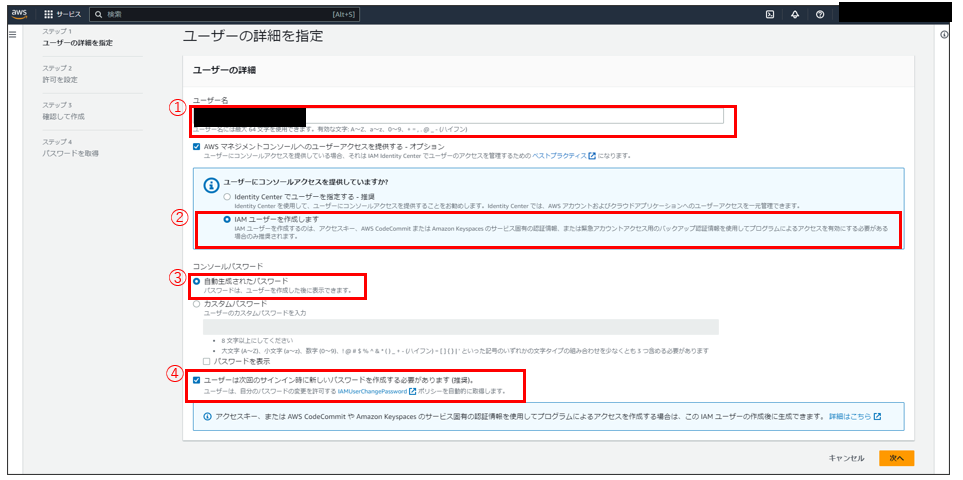

- ①ユーザー名

-

好きなユーザー名を入力。後で変更可能。

大文字(英語)、小文字(英語)、数字、記号(以下)が使用可能

! @ # $ % ^ & * ( ) < > [ ] { } | _ + – = - ②「IAMユーザーを作成します」にチェック

- ③コンソールパスワード

-

「自動生成されたパスワード」にチェック。

- ④「ユーザーは次回のサインイン時に新しいパスワードを作成する必要があります。(推奨)」にチェック。

- 次へ

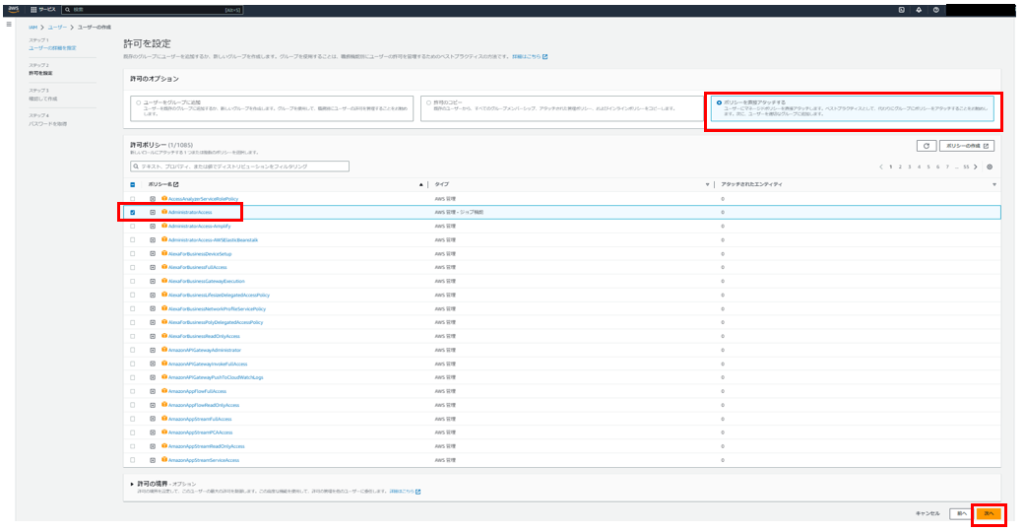

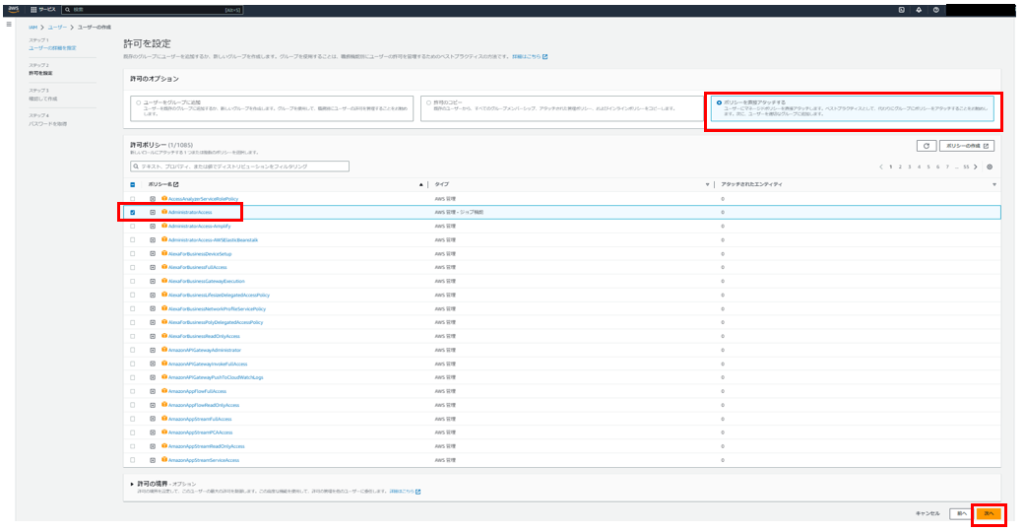

「ポリシーを直接アタッチする。」をチェック。

「AdministratorAccess」にチェックを入れ、次へ

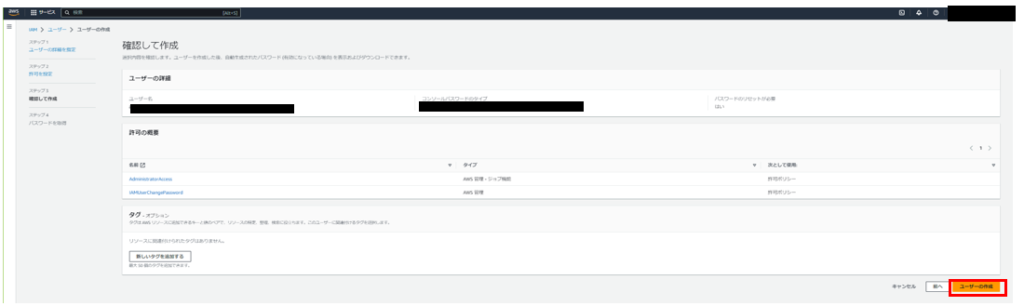

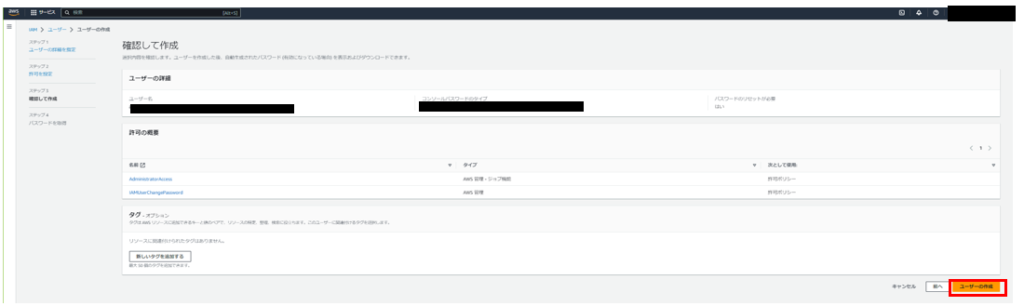

内容の確認を行い、ユーザーの作成をクリック。

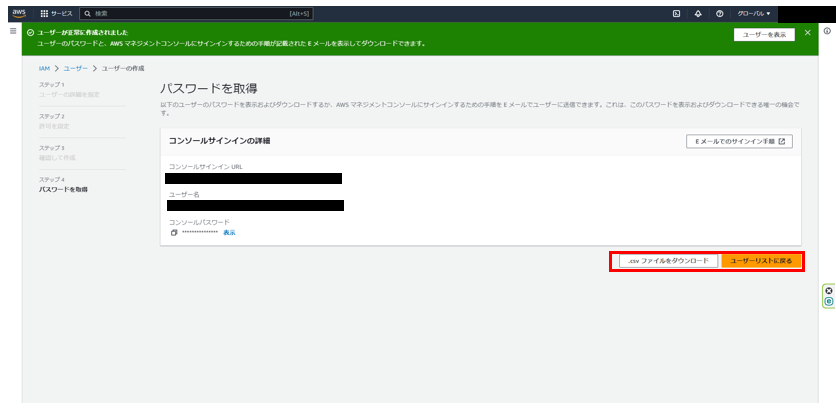

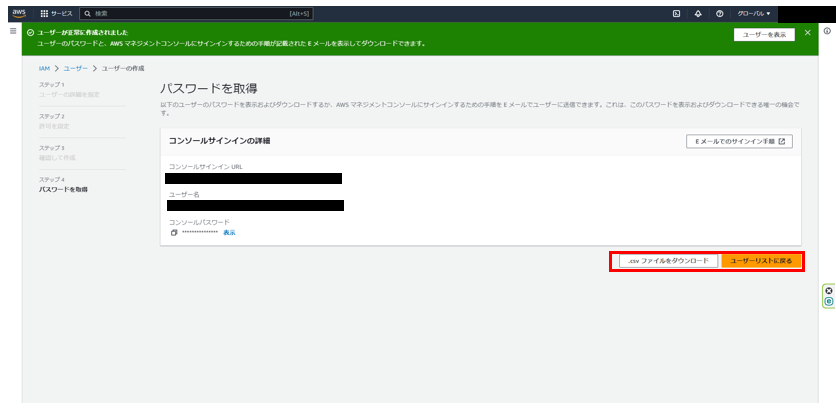

「.csvファイルをダウンロード」をクリック。

csvファイルの中に「ユーザー名」、「パスワード」、「コンソールサインイン URL」が入っていることを確認し、ユーザーリストに戻るをクリック。

作成したAdministratorAccess権限は強力なため、ルートユーザー同様MFAで保護を行いましょう。

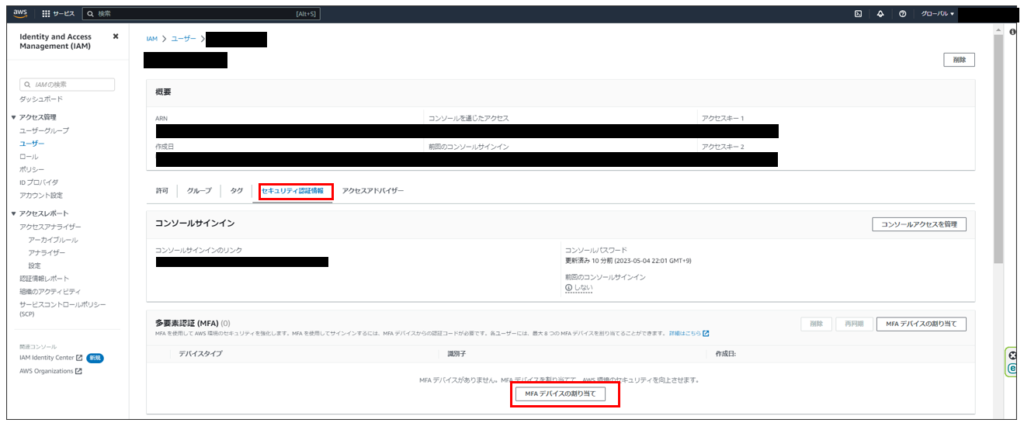

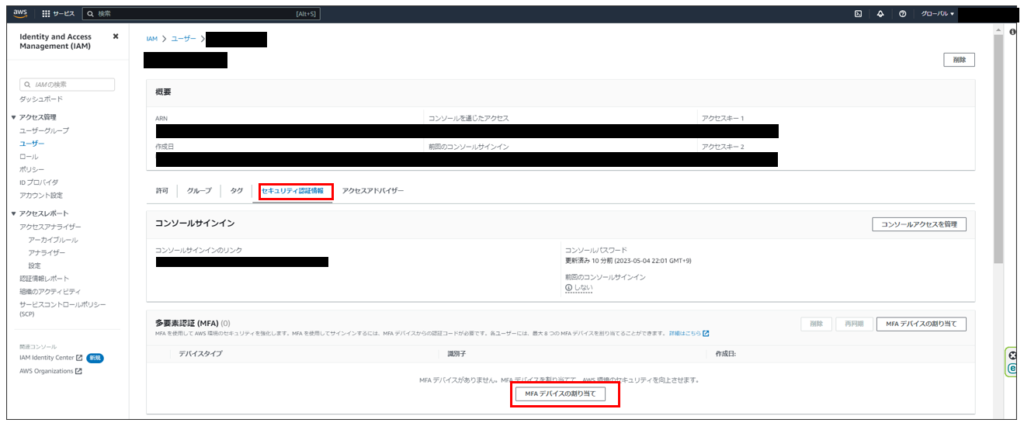

ユーザー名をクリックします。

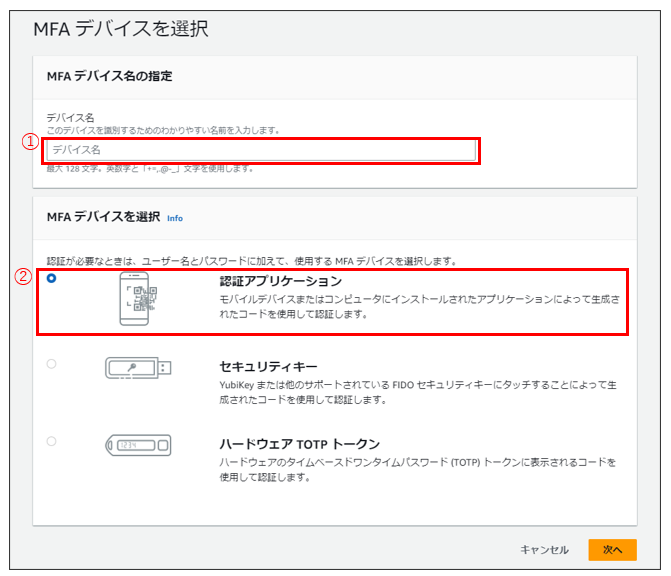

「セキュリティ認証情報」タブの多要素認証(MFA)内の「MFAデバイスの割り当て」をクリック。

- デバイス名

-

IAM用と分かりやすい名前に使用。

例)aws-iam_user

大文字(英語)、小文字(英語)、数字、記号(以下)が使用可能

! @ # $ % ^ & * ( ) < > [ ] { } | _ + – = - MFAデバイスを選択

-

認証アプリケーションを選択。

- 次へ

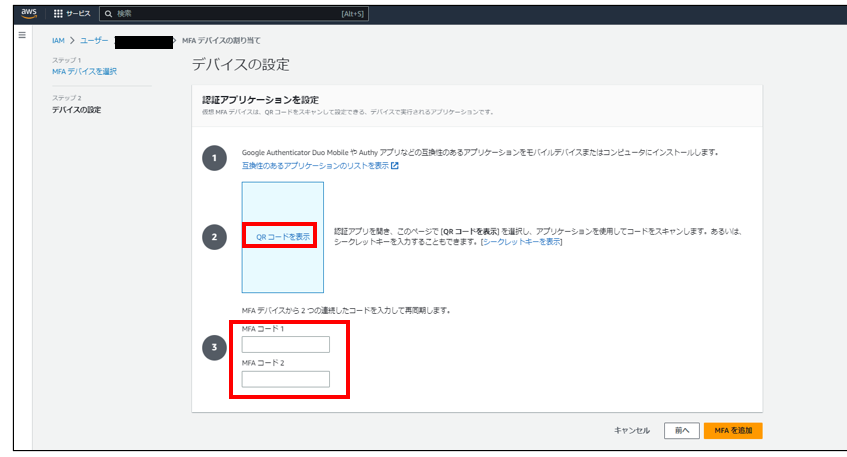

- Google AuthenticatorまたはGoogle認証システムをインストール

-

事前準備にて用意済み。

- QRコードを表示をクリック

-

QRコードをGoogle AuthenticatorまたはGoogle認証システムでスキャンする

- MFAコードに数字を入力

-

表示された6桁の数字をMFAコード1に入力し、表示された右側の砂時計を待つ。

数字が切り替わったら次に表示された6桁の数字をMFAコード2に入力。

※30秒ごとに数字が切り替わるので、焦らずに入力しましょう。

- MFAを追加をクリック。

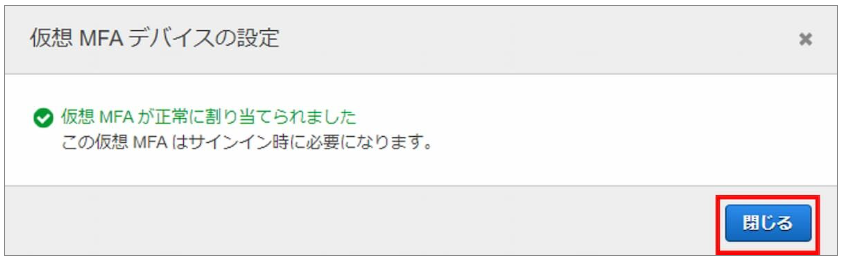

正常に割り当てられると以下の画面になります。

ログイン時には「アカウント ID (12 桁) 」「ユーザー名」「パスワード」「IAM用のMFAコード」の4点が必要となります。

まとめ

AWSアカウントを作成した後に、やるべき初期設定をご紹介しました。

事前準備に必要なものからルートユーザーでのセキュリティ強化、IAMユーザーの作成とセキュリティ強化の記事となります。

上記の設定で行い、セキュリティ対策を行ったうえでAWSを学習していきましょう。

本記事のまとめ。

- ルートユーザーはMFA設定を行おう。

- dministratorAccess権限持ちのIAMユーザーを作成し、今後はIAMユーザーを使用していこう。

以上です。

今日も一歩前進。明日も進み続けよう!

コメント